В статье рассмотрены общие сведения, принцип работы и методы защиты Wi-Fi сетей. Приведено сбор информации о точках беспроводного доступа в центральной бизнес-части города Киева, а также анализ полученных результатов по протоколам, производителями и названиями.

Общие сведения

В современном мире все большее распространение получают беспроводные технологии обмена данными. Стандартом де-факто уже стал Wi-Fi.

Wi-Fi (от англ. Wireless Fidelity - беспроводная надежность, по аналогии с Hi-Fi) - стандарт на приборы Wireless LAN, разработанный консорциумом Wi-Fi Alliance на базе стандартов IEEE 802.11, «Wi-Fi» - торговая марка «Wi-Fi Alliance».

Подключение беспроводных систем связи на данный момент не нуждается в лицензии, если они не несут коммерческого назначения и находятся внутри помещения. Характеристики разрешенных передатчиков: антенна с коэффициентом усиления до 6 дБ и мощностью сигнала до 500 мВт на частотах 2,4000-2,4835 ГГц, согласно решению № 914 "Об утверждении списка радиоэлектронных средств и излучающих устройств, для эксплуатации которых не нужны разрешения на эксплуатацию" национальной комиссии по вопросам регулирования связи Украины от 06 сентября 2007. Поэтому в Украине быстро растет число частных и коммерческих точек беспроводного доступа, особенно в его центральной бизнес-части города Киева.

Положительные и отрицательные стороны

Положительные стороны использования Wi-Fi:

- Мобильность (легко переносить старые и создавать новые рабочие места, свобода перемещения при использовании ноутбуков или других мобильных устройств, можно устанавливать сетевые устройства общего пользования, например принтеры);

- Легкость расширения сети;

- Совместимость проводных и беспроводных сетей;

- Скорость обмена;

- Безопасность (современные методы защиты беспроводных сетей не уступают проводным);

- Роуминг (возможность настроить свободное передвижение в зоне с нескольких точек доступа).

Отрицательные стороны использования Wi-Fi:

- Трудности с конфигурацией покрытия (трудно ограничить работу Wi-Fi только внутри помещения, так как невозможно эффективно экранировать все помещения, в которых установлены точки доступа, поэтому частично сети действуют и извне);

- Трудно ограничить физический доступ злоумышленников к сети.

В своем обзоре "Украсть этот Wi-Fi" Брюс Шнайер точно описал возможные последствия открытия точек доступа для анонимных пользователей: "По моему мнению, это элементарная вежливость. Предоставление доступа в интернет для гостей очень схоже с согреванием и предоставлением электричества, или же с чашкой горячего чая. Но для некоторых пользователей все это будет неверным и опасным. Я проинформирован, что незваные незнакомцы могут сидеть в своей машине перед моим домом и использовать мою сеть для рассылки спама, похищения моих паролей, закачки и скачивания чего-либо от пиратских фильмов до детской порнографии. В результате, я рискую столкнуться с последствиями от попадания моего IP-адреса в черные списки до в стука полиции в мою дверь".

Принципы работы

802.11 определяет два типа оборудования: клиент и точка доступа. Клиент - компьютер с беспроводной сетевой интерфейсной картой (Network Interface Card, NIC). Точка доступа (Access point, AP) выполняет роль моста между беспроводной и проводной сетями. Точка доступа обычно состоит из приемопередатчика, интерфейса проводной сети (802.3), а также программного обеспечения для обработки данных. В качестве беспроводной станции может выступать ISA, PCI или PC Card сетевая карта в стандарте 802.11, либо встроенные решения, например, телефонная гарнитура 802.11.

Стандарт IEEE 802.11 определяет два режима работы сети: режим "Ad-hoc" (или точка-точка) и клиент / сервер (или другими словами режим инфраструктуры, infrastructure mode). В режиме клиент / сервер беспроводная сеть состоит из минимум одной точки доступа, подключенной к проводной сети, и набора беспроводных конечных станций. Такая конфигурация называется базовым набором служб (Basic Service Set, BSS). Два или более BSS из одной подсети формируют расширенный набор служб (Extended Service Set, ESS).

Режим "Ad-hoc" (или независимый базовый набор служб, IBSS) - это простая сеть, в которой связь между станциями устанавливается напрямую без использования специальной точки доступа. Такой режим используется, если инфраструктура беспроводной сети на сформирована либо по какой-то причиной не может быть сформирована.

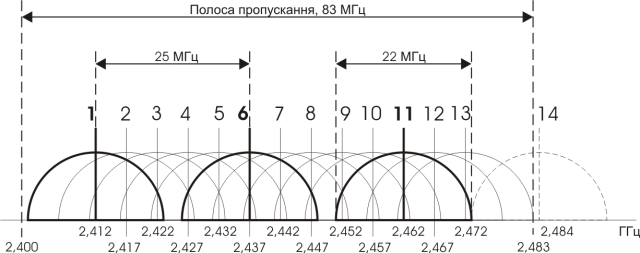

На физическом уровне определены два широкополосных радиочастотных метода передачи и один в инфракрасном диапазоне. Радиочастотные методы работают в ISM диапазоне 2,4 ГГц и обычно используют полосу 83 МГц от 2,400 ГГц до 2,483 ГГц. Технологии широкополосного сигнала в радиочастотных методах увеличивают надежность, пропускную способность, позволяют многим несвязанным между собой устройствам работать в одной частотной полосе с минимальными помехами друг для друга.

Стандарт 802.11 использует метод прямой последовательности (Direct Sequence Spread Spectrum, DSSS) и метод частотных скачков (Frequency Hopping Spread Spectrum, FHSS). Эти методы кардинально отличаются и несовместимы между собой.

Для модуляции сигнала FHSS используют технологию Frequency Shift Keying (FSK). При работе на скорости 1 Мбит / c используется FSK модуляция с Гауссом второго уровня, а при скорости 2 Мбит / c - четвертого.

Метод DSSS используют технологию модуляции Phase Shift Keying (PSK). При этом на скорости 1 Мбит / c используется дифференциальная двоичная PSK, а на скорости 2 Мбит / c - дифференциальная квадратичная PSK модуляция.

Заголовки физического уровня всегда передаются на скорости 1 Мбит/c, а данные могут передаваться со скоростями 1 или 2 Мбит/c.

Метод DSSS делит диапазон 2,4 ГГц на 14 каналов, которые частично пересекаются. Для того, чтобы несколько каналов могли одновременно использоваться в одном месте, необходимо, чтобы они не пересекались для исключения взаимных помех. Таким образом, в одном месте могут одновременно использоваться максимум 3 канала Данные пересылаются с использованием одного из этих каналов без переключения на другие каналы. Чтобы компенсировать посторонние шумы, используется 11-тибитна последовательность Баркера, в которой каждый бит данных пользователя преобразуется в 11 бит данных. Такая высокая избыточность для каждого бита позволяет значительно повысить надежность передачи, при этом значительно снизив мощность сигнала. Даже если часть сигнала будет потеряна, он в большинстве случаев все равно будет восстановлен, таким образом уменьшается количество повторных подач данных.

Для стандарта IEEE 802.11 количество доступных каналов в разных странах различна в связи с разницей в законодательной базе и правилах лицензирования (например в США доступно только 11 каналов). Ширина канала 802.11b составляет 22 МГц (расстояния между ближайшими каналами составляет 25 МГц), а для 802.11g - 20 МГц. В таблице 1 приведено распределение каналов по частотам, а на рисунке 1 приведен диапазон распределения каналов для 802.11b.

| № канала | Частота, ГГц | № канала | Частота, ГГц | |

|---|---|---|---|---|

| 1 | 2.412 | 8 | 2.447 | |

| 2 | 2.417 | 9 | 2.452 | |

| 3 | 2.422 | 10 | 2.457 | |

| 4 | 2.427 | 11 | 2.462 | |

| 5 | 2.432 | 12 | 2.467 | |

| 6 | 2.437 | 13 | 2.472 | |

| 7 | 2.442 | 14 | 2.484 |

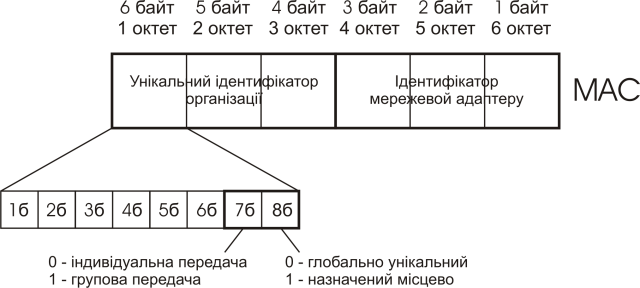

Частота 14-го канала может иногда отличаться от принятого в спецификации, например, 2,482 ГГц вместо 2,484 ГГц. Уменьшается частота для вхождения в разрешенный диапазон, то есть быть меньше 2,483 ГГц. Такой подход может приводить к частичному перекрытию каналов, но пользователь зачастую не заметит разницы. Каждому устройству аппаратно встроенный идентификатор, который является индивидуальным для каждого устройства и называется MAC-адресом (Media Access Control). Схема распределения MAC-адресов для спецификации IEEE 802 была предложена компанией Xerox. Используется 48-разрядный адрес (2 48 возможных вариантов адреса), в которой указаны шестнадцатилетние цифры (как показано на рисунке 2). Используется несколько разделителей для частей MAC-адрес: дефис или две точки разделяют адрес на шесть частей или точка - на три части . Например, одну и ту же адрес можно записать так:

Каждому устройству аппаратно встроенный идентификатор, который является индивидуальным для каждого устройства и называется MAC-адресом (Media Access Control). Схема распределения MAC-адресов для спецификации IEEE 802 была предложена компанией Xerox. Используется 48-разрядный адрес (2 48 возможных вариантов адреса), в которой указаны шестнадцатилетние цифры (как показано на рисунке 2). Используется несколько разделителей для частей MAC-адрес: дефис или две точки разделяют адрес на шесть частей или точка - на три части . Например, одну и ту же адрес можно записать так:

00-11-22-aa-bb-cc

00:11:22:aa:bb:cc

0011.22aa.bbcc

MAC-адрес разделяется на две части: из 6-го по 4-й байт - идентификация производителя или специфическая информация и с 3-го по 1-й байт - уникальный номер устройства. Информацию о производителе можно получить из официальных источников международной сертификационной организации IEEE : в текстовом файле (см. http://standards.ieee.org/regauth/oui/oui.txt) или в интерактивной форме (см. http://coffer.com/mac_find/) Если MAC-адрес содержит специфическую информацию, то 7-й и 8-и биты 6-го байта будут кодировать эти состояния (как указано на рисунке 2).

Протоколы шифрования

Протокол шифрования WEP

Протокол шифрования, использующий довольно нестойкий алгоритм RC4 на статическом ключе. Применяется 64-, 128-, 256- и 512-битное шифрование. Чем больше бит используется для хранения ключа, тем больше возможных комбинаций ключей, а соответственно более высокая устойчивость сети к взлому. Часть WEP-ключа является статической (40 бит в случае 64-битного шифрования), а другая часть (24 бита) - динамическая (вектор инициализации), оно изменяется в процессе работы сети Основная уязвимость протокола WEP в том, что вектора инициализации повторяются через некоторый промежуток времени, и взломщик нужно лишь обработать эти повторы и рассчитать по ним статическую часть ключа. Для повышения уровня безопасности можно дополнительно к WEP-шифрование использовать стандарт 802.1x или VPN (или вместе).

Протокол шифрования WPA

Более стойкий протокол шифрования, чем WEP, хотя и использует тот же алгоритм RC4. Более высокий уровень безопасности достигается за счет протоколов TKIP и MIC.

TKIP (Temporal Key Integrity Protocol) - протокол динамических ключей сети, которые меняются достаточно часто. При этом каждому устройству также присваивается ключ, который тоже меняется.

MIC (Message Integrity Check) - протокол проверки целостности пакетов. Защищает от перехвата пакетов и их перенаправление.

Также возможно использование 802.1x вместе с VPN, как и в случае с протоколом WEP.

Существует два типа WPA:

WPA-PSK (Pre-Shared Key) - для генерации ключей сети и для входа в сеть используется ключевая фраза. Оптимальный вариант для домашней или небольшой офисной сети.

WPA-802.1x - вход в сеть осуществляется через сервер аутентификации. Оптимально для сети крупной компании.

Протокол WPA2 - улучшенный протокол WPA. В отличие от WPA, использует более стойкий алгоритм шифрования AES. По аналогии с WPA, WPA2 также делится на два типа: WPA2-PSK и WPA2-802.1x.

Стандарт безопасности 802.1X, в который входят несколько протоколов:

EAP (Extensible Authentication Protocol) - протокол расширенной аутентификации. Используется совместно с RADIUS-сервером в крупных сетях.

TLS (Transport Layer Security) - протокол, который обеспечивает целостность и шифрование данных между сервером и клиентом, их взаимную аутентификацию, предотвращая перехват и подмену сообщений.

RADIUS (Remote Authentication Dial-In User Server) - сервер аутентификации пользователей с логином и паролем.

VPN (Virtual Private Network) - виртуальная частная сеть. Этот протокол был создан для безопасного подключения клиентов к сети через общедоступные интернет-каналы. Принцип работы VPN - создание так называемых безопасных «туннелей» от пользователя до узла доступа или сервера. Хотя VPN изначально был создан не для Wi-Fi, его можно использовать в любом типе сетей. Для шифрования трафика в VPN чаще всего используется протокол IPSec. Случаев взлома VPN на данный момент неизвестно.

По данным сканирования сетей было определено, что 80% сетей используют шифрование (полное описание см. ниже).

Другие методы защиты

Фильтрация по MAC-адресу (на некоторых устройствах возможно задействовать эту функцию и разрешить доступ в сеть для некоторых адресов. Это вызывает дополнительное препятствие взломщика, хотя и не очень серьезную, потому что MAC-адрес можно подменить.

Сокрытие SSID (идентификатора беспроводной сети). Большинство оборудования позволяет его скрыть, таким образом, при сканировании стандартными утилитами сеть не будет видно. Но и это не очень серьезная преграда, если взломщик использует более сложный сканер сети.

Запрет доступа к настройкам точки доступа или роутера через беспроводную сеть. Однако это не защитит от перехвата трафика или от проникновения в сеть.

Результаты исследования

В данной статье представлены результаты анализа Wi-Fi точек доступа в центральной части города Киева (использовалось пассивное сканирование и анализ трафика). Сбор данных производился с помощью подвижного приемника. Полная длина пути составила 25 км, а площадь охвата - примерно 15 км2.

Для получения данных о сети необходимо, чтобы в данной сети происходил обмен данными, и чем более активно обмен происходит, тем меньше времени потребуется для получения информации о сети, поэтому сканирование проводилось между 13 и 16 часами, на которые приходится одна из трех пиков активности пользователей в сети Интернет (утренней пик активности совпадает со временем пик в центре города, а вечерний обусловлен пользователями из спальных районов города).

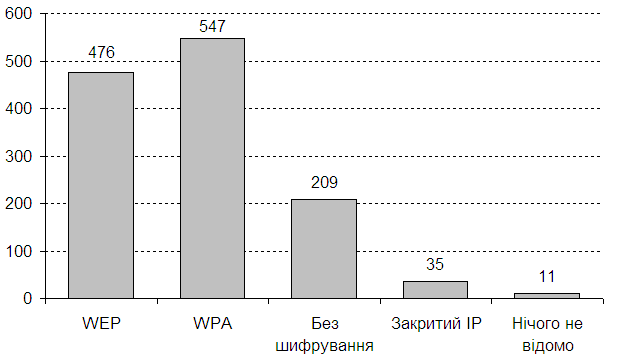

Информация была получена с помощью встроенного Wi-Fi приемника Dell Wireless 1390 WLAN Mini-Card на микросхемах серии Broadcom BCM94311MCG. Прием и анализ данных производился с помощью Wi-Fi драйвера bcm43xx (для ОС Gentoo Linux, версия ядра 2.6.24-r4) и анализатора пакетов (так называемого, снифера) Aircrack-ng версии 0.9.1 (во время поездки была получена информация от 1278 уникальных беспроводных сетей. За неимением времени на сканирование каждой отдельной сети (к тому же некоторые сети редко обмениваются данными) не удалось точно определить методы шифрования для всех точек, а также меньше чем у одного процента сетей не удалось получить никаких данных. В таблице 2 представлена статистика за просканированных сетям (ТД - сокращенно от "точки доступа").

| Информация о ТД | Количество | % |

|---|---|---|

| WEP | 476 | 37.2 |

| WPA | 547 | 42.8 |

| Без шифрования | 209 | 16.4 |

| Закрытый IP | 35 | 2.7 |

| Ничего не известно | 11 | 0.9 |

| Всего: | 1278 | 100 |

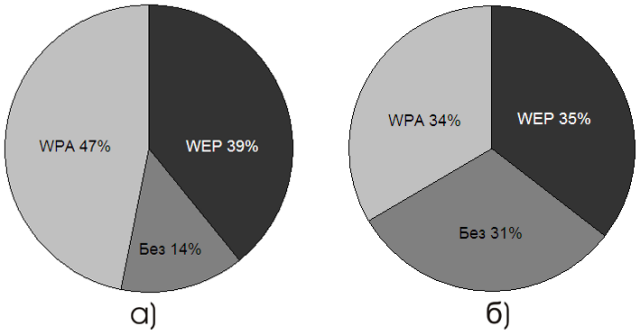

Данные из таблицы можно свести к диаграмме, которая показана на рисунке 3 (далее в статистике не учитываются точки доступа, о которых ничего не известно).

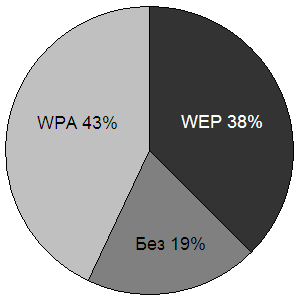

Если не учитывать точки доступа с закрытым IP и точки доступа, о которых невозможно узнать дополнительную информацию (наиболее неуязвимы сети), то распределение по процентам методов шифрования будет иметь вид, показанный на рисунке 4.

Если не учитывать точки доступа с закрытым IP и точки доступа, о которых невозможно узнать дополнительную информацию (наиболее неуязвимы сети), то распределение по процентам методов шифрования будет иметь вид, показанный на рисунке 4.

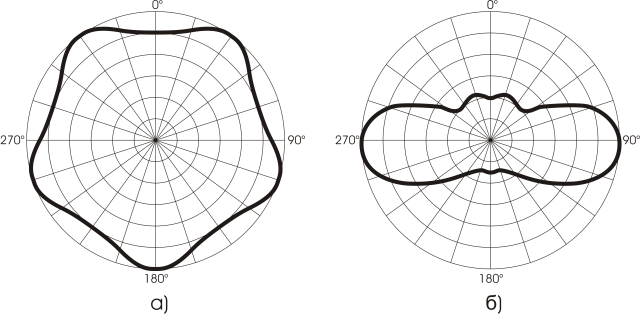

Использованы разнонаправленную антенну, на рисунке 5 показана диаграмма направленности используемой антенны в двух плоскостях. В горизонтальной плоскости ширина луча составляет 360 º, а в вертикальной от 7º до 80º.

Использованы разнонаправленную антенну, на рисунке 5 показана диаграмма направленности используемой антенны в двух плоскостях. В горизонтальной плоскости ширина луча составляет 360 º, а в вертикальной от 7º до 80º.

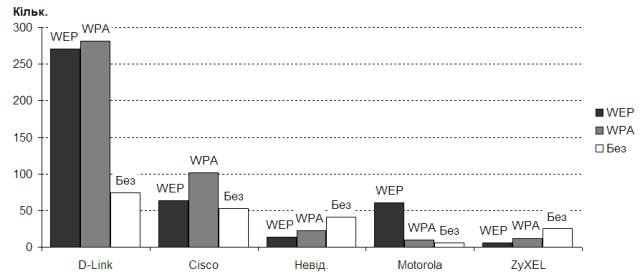

По MAC-адресам можно определить производителей, как описано выше. В таблице 3 приведены данные о количестве точек доступа пяти наиболее распространенных производителей. Различные подразделения одной и той же корпорации приведены под одной торговой маркой (например, Cisco Systems Electronic Manufacturing и Cisco Systems Industries Industry). Так как MAC-адреса можно менять, то не всегда можно определить производителя В таблице 3 приведены данные также о неопределенных производителей (столбец "сеть." - Неизвестно). Кроме приведенных в таблице были зарегистрированы такие производители: Asus (42), Apple (26), Askey (20), TP-Link (18), Planet (13), 3Com (10), Z-Com (10) и другие (87).

По MAC-адресам можно определить производителей, как описано выше. В таблице 3 приведены данные о количестве точек доступа пяти наиболее распространенных производителей. Различные подразделения одной и той же корпорации приведены под одной торговой маркой (например, Cisco Systems Electronic Manufacturing и Cisco Systems Industries Industry). Так как MAC-адреса можно менять, то не всегда можно определить производителя В таблице 3 приведены данные также о неопределенных производителей (столбец "сеть." - Неизвестно). Кроме приведенных в таблице были зарегистрированы такие производители: Asus (42), Apple (26), Askey (20), TP-Link (18), Planet (13), 3Com (10), Z-Com (10) и другие (87).

| Производители | ||||||||||

|---|---|---|---|---|---|---|---|---|---|---|

| D-link | Cisco | Неизв. | Motorola | ZyXEL | ||||||

| кол. | % | кол. | % | кол. | % | кол. | % | кол. | % | |

| WEP | 271 | 43.29 | 64 | 29.22 | 14 | 18.18 | 61 | 79.22 | 6 | 13.95 |

| WPA | 281 | 44.89 | 102 | 46.58 | 22 | 28.57 | 10 | 12.99 | 12 | 27.91 |

| Без шифрования | 74 | 11.82 | 53 | 24.20 | 41 | 53.25 | 6 | 7.79 | 25 | 58.14 |

| Всего: | 626 | 100 | 219 | 100 | 77 | 100 | 77 | 100 | 43 | 100 |

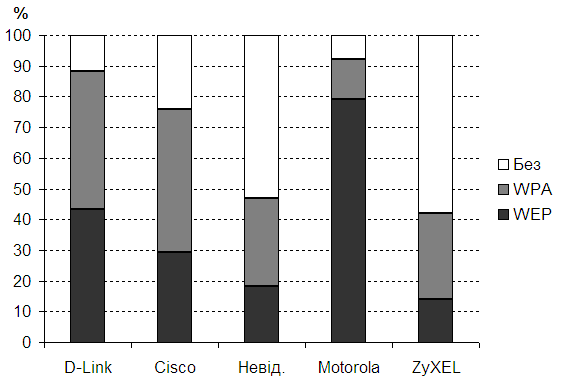

Распределение шифрования точек доступа по производителю можно отобразить на диаграммах (см. рисунки 6 и 7). Из диаграммы и таблицы видно, что лучше защищенные сети, построенные на аппаратном обеспечении фирмы Cisco, так как в 46,6% случаев используется WPA шифрование. Такое использование Cisco обусловлено авторитетом производителя и выбором оборудования Cisco сетевыми администраторами, как стабильного в работе. Относительно D-Link, то этот производитель является самым популярным в Украине и на этом оборудовании построены большинство централизованных сетей. Защищенность для D-Link по протоколам WEP (43,3%) и WPA (44,9%) примерно совпадает, а также имеет высокий уровень по сравнению с другими производителями, что объясняется высокой технической грамотностью сетевых администраторов, которые прокладывают централизованные сети.

По точками доступа можно частично определить возможный уровень ее защищенности. Все точки доступа можно разделить на три типа:

По точками доступа можно частично определить возможный уровень ее защищенности. Все точки доступа можно разделить на три типа:

- По производителю (например, dlink, linksys);

- По названию, в котором фигурирует название беспроводной сети (например, wireless, net);

- По названиям пользователей (например, home, work).

Числовые данные о распределении по группам приведено в таблице 4. Название производителя устанавливается по умолчанию и часто совпадает с данными с MAC-адреса. В душка указано общее количество точек доступа данного производителя, рассмотренное ранее. В таблице для производителя Hewlett Packard наблюдается несоответствие количества точек доступа, определенных с помощью MAC-адреса и точек доступа, определенных по названию. Как показываю статистика, не более 20% пользователей оставляют название производителя по умолчанию. Несоответствие данных для Hewlett Packard объясняется прикладным программным обеспечением, с помощью которого можно легко сменить MAC-адрес точки доступа.

| Производители | Стандартные названия | Пользователи | |||

|---|---|---|---|---|---|

| dlink (D-Link) | 62 (634) | volia | 81 | organization | 207 |

| linksys (Cisco) | 47 (220) | default | 64 | спецефические названия | 204 |

| HG520s (Huawei) | 13 (20) | Wi-FI | 46 | имя пользователя | 125 |

| Apple | 7 (26) | radiospot | 23 | без названия | 123 |

| TP_LINK | 8 (18) | net | 16 | number | 113 |

| ZyXEL | 8 (43) | wireless | 14 | home | 84 |

| hpsetup | 6 (3) | AirLAN | 4 | office | 12 |

| 3com | 3 (10) | work | 8 | ||

| Всего в группе | 154 | 248 | 876 | ||

Примечание: точки доступа с названием HG520s относятся к компании Huawei Technologies, но изготовленные на базе микросхем Askey, поэтому в таблице в душке указано количество для Askey.

Первые два типа вместе составляют названия по умолчанию, поэтому при анализе их протоколов эти группы можно рассматривать вместе. Обе диаграммы приведены на рисунке 8.

Из диаграммы видно, что сети с названиями пользователей имеют больший процент открытых сетей, а также соотношения протоколов шифрования WPA (34%) <WEP (35%) указывает на менее серьезное отношение к защите сетей.

Из диаграммы видно, что сети с названиями пользователей имеют больший процент открытых сетей, а также соотношения протоколов шифрования WPA (34%) <WEP (35%) указывает на менее серьезное отношение к защите сетей.

Также на уровень серьезности пользователей косвенно свидетельствует название (в таблице __ поле "специфические названия"). Например, к несерьезного отношения к точкам частных доступа свидетельствуют такие названия, как "preved", "Faino", "uhahaha", "ViVA", "yJIuTKO" и даже "Ya wifiko!". Общее количество таких точек доступа от общего количества составляет 1-2%.

Наиболее уязвимыми являются сети, которые настроены с помощью стандартного программного обеспечения. В большинстве случаев доступ к таким сетям в общем оставлен открытым. Наиболее уязвимыми сетями являются сети в местах общего пользования (кафе, вокзалы, учебные заведения и т.п.).

Выводы

Из исследования видно, что на сегодняшний момент защищенность точек доступа Wi-Fi остается не достаточным, особенно для частных сетей. Отчасти такая ситуация объясняется использованием устаревшего аппаратного обеспечения, которое не поддерживает WPA шифрование. Ситуация может измениться при встраивании стандартных методов настройки точек доступа Wi-Fi в операционные системы, повышение квалификации сетевых администраторов и дальнейшего распространения точек доступа.

Литература

- Владимиров А. А., Гавриленко К. В., Михайловский А. А. Wi-Fi: «боевые» приемы взлома и защиты беспроводных сетей. - М.: НТ Пресс, 2005.

- Bruce Schneier "Steal This Wi-Fi" для Wired News от 10 января 2008

- Wi-Fi Protected Access Webcast 2003

- Таблица аппаратных адресов сетевых устройств (mac)