В статті розглянуті загальні відомості, принцип роботи і методи захисту Wi-Fi мереж. Приведено збір інформації про точки бездротового доступу в центральній бізнес-частині міста Києва, а також аналіз отриманих результатів за протоколами, виробниками і назвами.

Загальні відомості

В сучасному світі все більшого поширення здобувають бездротові технології обміну даними. Стандартом де-факто вже став Wi-Fi.

Wi-Fi (від англ. Wireless Fidelity — бездротова надійність, по аналогії з Hi-Fi) — стандарт на прилади Wireless LAN, розроблений консорціумом Wi-Fi Alliance на базі стандартів IEEE 802.11. «Wi-Fi» — торговельна марка «Wi-Fi Alliance».

Підключення бездротових систем зв’язку на даний момент не потребує ліцензії, якщо вони не несуть комерційного призначення та знаходяться всередині приміщення. Характеристики дозволених передавачів: антена з коефіцієнтом підсилення до 6 Дб і потужністю сигналу до 500 мВт на частотах 2,4000-2,4835 ГГц, згідно з рішенням № 914 "Про затвердження Переліку радіоелектронних засобів та випромінювальних пристроїв, для експлуатації яких не потрібні дозволи на експлуатацію" Національної комісії з питань регулювання зв'язку України від 06 вересня 2007).

Тому в Україні швидко зростає кількість приватних та комерційних точок бездротового доступу, особливо в його центральній бізнес-частині міста Києва.

Позитивні і негативні сторони

Позитивні сторони використання Wi-Fi:

- мобільність (легко переносити старі і додавати нові робочі місця, свобода переміщення при використанні ноутбуків або інших мобільних пристроїв, можна встановлювати мережеві пристрої загального користування, наприклад принтери);

- легкість розширення мережі;

- сумісність дротових і бездротових мереж;

- швидкість обміну;

- безпека (сучасні методи захисту бездротових мереж не поступаються дротовим);

- роумінг (можливість налаштувати вільне пересування в зоні з декількох точок доступу).

Негативні сторони використання Wi-Fi:

- труднощі з конфігурацією покриття (важко обмежити роботу Wi-Fi тільки всередині приміщення, тому що не можливо ефективно екранувати всі приміщення, в яких встановлені точки доступу, тому частково мережі діють і ззовні);

- важко обмежити фізичний доступ зловмисників до мережі.

В своєму огляді „Вкрасти цей Wi-Fi” Брюс Шнаєр точно описав можливі наслідки відкриття точок доступу для анонімних користувачів: „На мою думку, це елементарна ввічливість. Надання доступу в інтернет для гостей дуже схоже з зігріванням та наданням електрики, або ж з чашкою гарячого чаю. Але для деяких користувачів все це буде невірним та небезпечним. Я проінформований, що незвані незнайомці можуть сидіти в своїх автівках перед моїм будинком і використовувати мою мережу для розсилання спаму, викрадення моїх паролів, закачування та скачування будь-чого від піратських фільмів до дитячої порнографії. В результаті, я ризикую стикнутися з наслідками від потрапляння моєї IP-адреси у чорні списки до стуку поліції в мої двері”.

Принципи роботи

802.11 визначає два типи устаткування: клієнт і точка доступу. Клієнт — комп’ютер з бездротовою мереженою інтерфейсною картою (Network Interface Card, NIC). Точка доступу (Access point, AP) виконує роль моста між бездротовою і дротовою мережами. Точка доступу звичайно складається з прийомопередачтика, інтерфейсу дротової мережі (802.3), а також програмного забезпечення для обробки даних. В якості бездротової станції може виступати ISA, PCI або PC Card мережева карта в стандарті 802.11, або вбудовані рішення, наприклад, телефонна гарнітура 802.11.

Стандарт IEEE 802.11 визначає два режими роботи мережі: режим "Ad-hoc" (або точка-точка) и клієнт/сервер (або іншими словами режим інфраструктури, infrastructure mode). В режимі клієнт/сервер бездротова мережа складається із мінімум однієї точки доступу, підключеної до дротової мережі, і набору бездротових кінцевих станцій. Така конфігурація називається базовим набором служб (Basic Service Set, BSS). Два або більше BSS з однієї підмережі формують розширений набір служб (Extended Service Set, ESS).

Режим "Ad-hoc" (або незалежний базовий набір служб, IBSS) — це проста мережа, в якій зв’язок між станціями встановлюється напряму без використання спеціальної точки доступу. Такий режим використовується, якщо інфраструктура бездротової мережі на сформована або за якоюсь причиною не може бути сформована.

На фізичному рівні визначено два широкосмугових радіочастотних метода передачі і один в інфрачервоному діапазоні. Радіочастотні методи працюють в ISM діапазоні 2,4 ГГц і звичайно використовують смугу 83 МГц від 2,400 ГГц до 2,483 ГГц. Технології широкосмугового сигналу в радіочастотних методах збільшують надійність, пропускну спроможність, дозволяють багатьом незв’язаним між собою пристроям працювати в одній частотній смузі з мінімальними перешкодами друг для друга.

Стандарт 802.11 використовує метод прямої послідовності (Direct Sequence Spread Spectrum, DSSS) та метод частотних скачків (Frequency Hopping Spread Spectrum, FHSS). Ці методи кардинально відрізняються і несумісні між собою.

Для модуляції сигналу FHSS використовують технологію Frequency Shift Keying (FSK). При роботі на швидкості 1 Мбіт/c використовується FSK модуляція за Гаусом другого рівня, а при швидкості 2 Мбіт/c — четвертого.

Метод DSSS використовують технологію модуляції Phase Shift Keying (PSK). При цьому на швидкості 1 Мбіт/c використовується диференційна двійкова PSK, а на швидкості 2 Мбіт/c — диференційна квадратична PSK модуляція.

Заголовки фізичного рівня завжди передаються на швидкості 1 Мбіт/c, а дані можуть передаватися зі швидкостями 1 або 2 Мбіт/c.

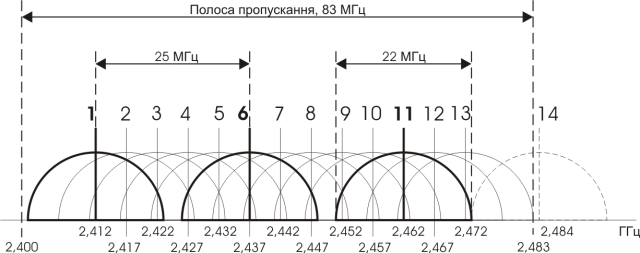

Метод DSSS ділить діапазон 2,4 ГГц на 14 каналів, які частково перетинаються. Для того, щоб декілька каналів могли одночасно використовуватися в одному місці, необхідно, щоб вони не перетинались для виключення взаємних перешкод. Таким чином, в одному місці можуть одночасно використовуватися максимум 3 канали. Дані пересилаються з використанням одного з цих каналів без перемикання на інші канали. Щоб компенсувати сторонні шуми, використовується 11-ти бітна послідовність Баркера, в якій кожний біт даних користувача перетворюється в 11 біт даних. Така висока надмірність для кожного біта дозволяє значно підвищити надійність передачі, при цьому значно знизивши потужність сигналу. Навіть якщо частина сигналу буде втрачена, він в більшості випадків все рівно буде відновлений, таким чином зменшується кількість повторних подач даних.

Для стандарту IEEE 802.11 кількість доступних каналів в різних країнах різна у зв’язку з різницею в законодавчій базі та правилах ліцензування (наприклад в США доступно тільки 11 каналів). Ширина каналу 802.11b становить 22 МГц (відстані між найближчими каналами становить 25 МГц), а для 802.11g — 20 МГц. В таблиці 1 приведено розподіл каналів за частотами, а на рисунку 1 приведено діапазон розподілу каналів для 802.11b.

Таблиця 1 — Розподіл каналів за частотами

| № канала | Частота, ГГц | № канала | Частота, ГГц | |

|---|---|---|---|---|

| 1 | 2.412 | 8 | 2.447 | |

| 2 | 2.417 | 9 | 2.452 | |

| 3 | 2.422 | 10 | 2.457 | |

| 4 | 2.427 | 11 | 2.462 | |

| 5 | 2.432 | 12 | 2.467 | |

| 6 | 2.437 | 13 | 2.472 | |

| 7 | 2.442 | 14 | 2.484 |

Частота 14-го каналу може інколи відрізнятися від прийнятого в специфікації, наприклад, 2,482 ГГц замість 2,484 ГГц. Зменшується частота, щоб входити у дозволений діапазон, тобто бути меншою за 2,483 ГГц. Такий підхід може призводити до часткового перекриття каналів, але користувач найчастіше не помітить різниці.

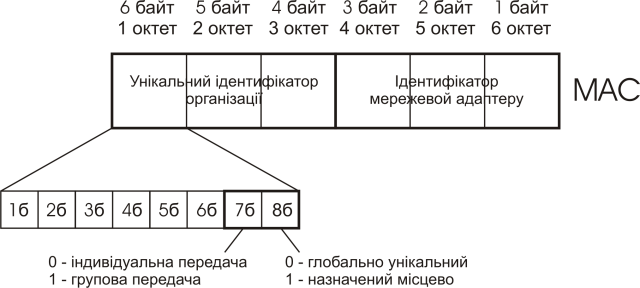

Кожному пристрою апаратно вбудований ідентифікатор, який є індивідуальним для кожного пристрою та називається MAC-адресою (Media Access Control). Схема розподілу MAC-адрес для специфікації IEEE 802 була запропонована компанією Xerox. Використовується 48-бітна адреса (248 можливих варіантів адреси), в якій вказані шістнадцятирічні цифри (як показано на рисунку 2). Використовується кілька роздільників для частин MAC-адреса: дефіс або дві крапки розділяють адресу на шість частин або крапка — на три частини. Наприклад, одну і ту саму адресу можна записати так:

00-11-22-aa-bb-cc

00:11:22:aa:bb:cc

0011.22aa.bbcc

MAC-адреса розділяється на дві частини: з 6-го по 4-й байт — ідентифікація виробника або специфічна інформація та з 3-го по 1-й байт — унікальний номер пристрою. Інформацію про виробника можна отримати з офіційних джерел міжнародної сертифікаційної організації IEEE: в текстовому файлі (див. http://standards.ieee.org/regauth/oui/oui.txt) або в інтерактивній формі (див. http://coffer.com/mac_find/). Якщо MAC-адреса містить специфічну інформацію, то 7-й та 8-й біти 6-го байту будуть кодувати ці стани (як описано на рисунку 2).

Протоколи шифрування

Протокол шифрування WEP

Протокол шифрування, який використовує доволі нестійкий алгоритм RC4 на статичному ключі. Застосовується 64-, 128-, 256- і 512-бітне шифрування. Чим більше біт використовується для зберігання ключа, тим більше можливих комбінацій ключів, а відповідно більш висока стійкість мережі до злому. Частина WEP-ключа є статичною (40 біт у випадку 64-бітного шифрування), а інша частина (24 біта) — динамічна (вектор ініціалізації), вона змінюється в процесі роботи мережі. Основна уразливість протоколу WEP в тому, що вектори ініціалізації повторюються через деякий проміжок часу, і зломщику потрібно лише обробити ці повтори і розрахувати за ними статичну частину ключа. Для збільшення рівня безпеки можна додатково до WEP-шифрування використовувати стандарт 802.1x або VPN (або разом).

Протокол шифрування WPA

Більш стійкий протокол шифрування, ніж WEP, хоч і використовує той самий алгоритм RC4. Більш високий рівень безпеки досягається за рахунок протоколів TKIP і MIC.

TKIP (Temporal Key Integrity Protocol) — протокол динамічних ключів мережі, які змінюються доволі часто. При цьому кожному пристрою також привласнюється ключ, який теж змінюється.

MIC (Message Integrity Check) — протокол перевірки цілісності пакетів. Захищає від перехоплення пакетів і їх перенаправлення.

Також можливе використання 802.1x разом з VPN, як і у випадку з протоколом WEP.

Існує два типи WPA:

WPA-PSK (Pre-Shared Key) — для генерації ключів мережі и для входу в мережу використовується ключова фраза. Оптимальний варіант для домашньої або невеликої офісної мережі.

WPA-802.1x — вхід в мережу здійснюється через сервер автентифікації. Оптимально для мережі великої компанії.

Протокол WPA2 — поліпшений протокол WPA. На відміну від WPA, використовує більш стійкий алгоритм шифрування AES. По аналогії з WPA, WPA2 також поділяється на два типи: WPA2-PSK і WPA2-802.1x.

Стандарт безпеки 802.1X, в який входять декілька протоколів:

EAP (Extensible Authentication Protocol) — протокол розширеної автентифікації. Використовується разом з RADIUS-сервером в великих мережах.

TLS (Transport Layer Security) — протокол, який забезпечує цілісність і шифрування даних між сервером и клієнтом, їх взаємну автентифікацію, запобігаючи перехоплення и підміну повідомлень.

RADIUS (Remote Authentication Dial-In User Server) — сервер автентифікації користувачів за логіном і паролем.

VPN (Virtual Private Network) — віртуальна приватна мережа. Цей протокол був створений для безпечного підключення клієнтів до мережі через загальнодоступні інтернет-канали. Принцип роботи VPN — створення так званих безпечних «тунелів» від користувача до вузла доступу або сервера. Хоча VPN початково був створений не для Wi-Fi, його можна використовувати в будь-якому типі мереж. Для шифрування трафіка в VPN найчастіше використовується протокол IPSec. Випадків злому VPN на даний момент невідомо.

За даними сканування мереж було визначено, що 80% мереж використовують шифрування (повне описання див. нижче).

Інші методи захисту

Фільтрація за МАС-адресою (на деяких пристроях можливо задіяти цю функцію і дозволити доступ в мережу для деяких адрес. Це спричиняє додаткову перепону зломщику, хоча і не дуже серйозну, бо MAC-адресу можна підмінити.

Приховування SSID (ідентифікатора бездротової мережі). Більшість обладнання дозволяє його приховати, таким чином, при скануванні стандартними утилітами мережу не буде видно. Але і це не дуже серйозна перепона, якщо зломщик використовує більш складний сканер мережі.

Заборона доступу до налаштувань точки доступу або роутера через бездротову мережу. Проте це не захистить від перехвату трафіка або від проникнення в мережу.

Результати дослідження

В даній статті представлено результати аналізу Wi-Fi точок доступу в центральній частині міста Києва (використовувалося пасивне сканування та аналіз трафіку). Збір даних проводився за допомогою рухомого приймача. Повна довжина шляху склала 25 км, а площа охоплення — приблизно 15 км2.

Для отримання даних про мережу необхідно, щоб в даній мережі відбувався обмін даними, і чим більш активно обмін відбувається, тим менше часу потрібно для отримання інформації про мережу. Тому сканування проводилося між 13 та 16 годинами, на які припадає один з трьох піків активності користувачів в мережі Інтернет (ранковій пік активності співпадає з часом пік в центрі міста, а вечірній зумовлений користувачами зі спальних районів міста).

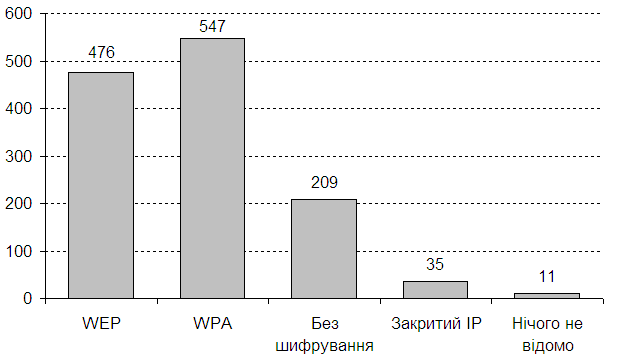

Інформацію було отримано за допомогою вбудованого Wi-Fi приймача Dell Wireless 1390 WLAN Mini-Card на мікросхемах серії Broadcom BCM94311MCG. Прийом та аналіз даних проводився за допомогою Wi-Fi драйвера bcm43xx (для ОС Gentoo Linux, версія ядра 2.6.24-r4) та аналізатора пакетів (так званого, сніфера) Aircrack-ng версії 0.9.1 (http://www.aircrack-ng.org/). Підчас поїздки було отримано інформацію від 1278 унікальних бездротових мереж. Через брак часу на сканування кожної окремої мережі (до того ж деякі мережі нечасто обмінюються даними) не вдалося точно визначити методи шифрування для всіх точок, а також менше ніж у одного відсотка мереж не вдалося отримати жодних даних. В таблиці 2 подана статистика за просканованими мережам (ТД – скорочено від „точки доступу”).

Таблиця 2 — Кількість точок доступу з різними видами шифрування

| Інформація про ТД | Кількість | % |

|---|---|---|

| WEP | 476 | 37.2 |

| WPA | 547 | 42.8 |

| Без шифрування | 209 | 16.4 |

| Закритий IP | 35 | 2.7 |

| Нічого не відомо | 11 | 0.9 |

| Загалом: | 1278 | 100 |

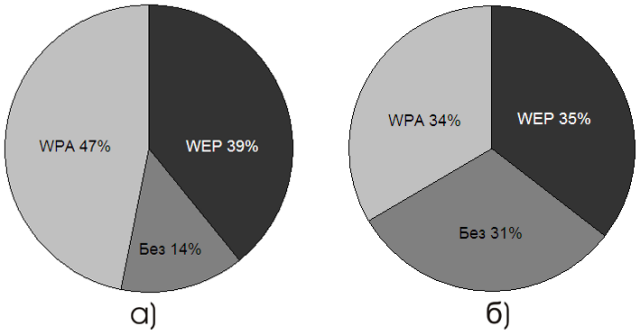

Дані з таблиці можна звести до діаграми, яка показана на рисунку 3 (далі в статистиці не враховуються точки доступу, про які нічого не відомо).

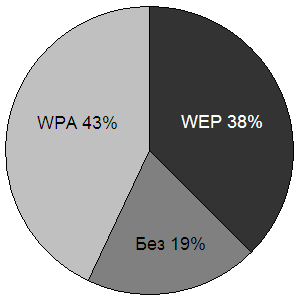

Якщо не враховувати точки доступу з закритим IP і точки доступу, про які неможливо дізнатися додаткову інформацію (найбільш невразливі мережі), то розподіл за відсотками методів шифрування буде мати вигляд, показаний на рисунку 4.

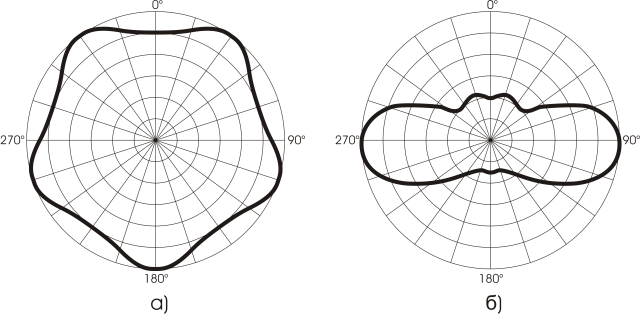

Використано різно-направлену антену, на рисунку 5 показана діаграма спрямованості використаної антени в двох площинах. В горизонтальній площині ширина променя складає 360º, а в вертикальній від 7º до 80º.

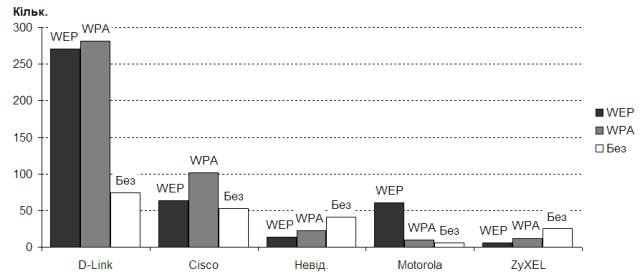

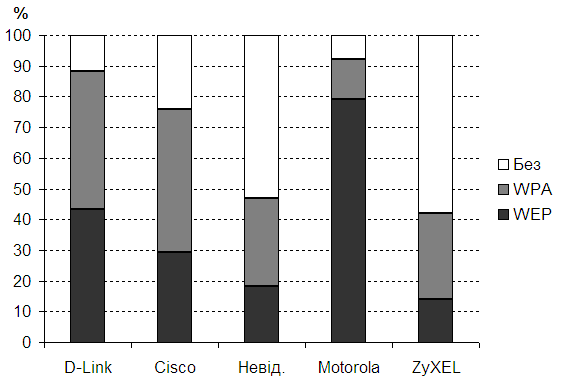

За MAC-адресами можна визначити виробників, як описано вище. В таблиці 3 приведені дані про кількість точок доступу п’яти найбільш розповсюджених виробників. Різні підрозділи однієї і тієї самої корпорації приведені під однією торгівельною маркою (наприклад, Cisco Systems Electronic Manufacturing і Cisco Systems Industries Industry). Так як MAC-адреси можна змінювати, то не завжди можна визначити виробника. В таблиці 3 приведені дані також про невизначених виробників (стовпчик „Невід.” — невідомий). Крім приведених в таблиці були зареєстровані такі виробники: Asus (42), Apple (26), Askey (20), TP-Link (18), Planet (13), 3Com (10), Z-Com (10) та інші (87).

Таблиця 3 — Шифрування точок доступу за виробником (абсолютне)

| Виробникі | ||||||||||

|---|---|---|---|---|---|---|---|---|---|---|

| D-link | Cisco | Невідомо | Motorola | ZyXEL | ||||||

| кол. | % | кол. | % | кол. | % | кол. | % | кол. | % | |

| WEP | 271 | 43.29 | 64 | 29.22 | 14 | 18.18 | 61 | 79.22 | 6 | 13.95 |

| WPA | 281 | 44.89 | 102 | 46.58 | 22 | 28.57 | 10 | 12.99 | 12 | 27.91 |

| Без шифрування | 74 | 11.82 | 53 | 24.20 | 41 | 53.25 | 6 | 7.79 | 25 | 58.14 |

| Загалом: | 626 | 100 | 219 | 100 | 77 | 100 | 77 | 100 | 43 | 100 |

Росподіл шифрування точок доступу за виробником можна відобразити на діаграмах (див. рисунки 6 і 7). З діаграми та таблиці видно, що найкраще захищені мережі, побудовані на апаратному забезпеченні фірми Cisco, так як у 46,6% випадків використовується WPA шифрування. Таке використання Cisco зумовлене авторитетом виробника і вибором обладнання Cisco мережевимим адміністраторами, як стабільного в роботі. Щодо D-Link, то цей виробник є найпопулярнішим в Україні і на цьому обладнанні побудовані більшість централізованих мереж. Захищеність для D-Link за протоколами WEP (43,3%) і WPA (44,9%) приблизно співпадає, а також має високий рівень у порівнянні з іншими виробниками, що пояснюється високою технічною грамотністю мережевих адміністраторів, які прокладають централізовані мережі.

За назвою точки доступу можна частково визначити можливий рівень її захищеності. Всі точки доступу можна поділити на три типи:

- за виробником (наприклад, dlink, linksys);

- за назвою, в якій фігурує назва бездротової мережі (наприклад, wireless, net);

- за назвами користувачів (наприклад, home, work).

Числові дані про розподіл за групами приведено в таблиці 4. Назва виробника встановлюється за замовчуванням і часто співпадає з даними із MAC-адреси. В душках вказана загальна кількість точок доступу даного виробника, розглянута раніше. В таблиці для виробника Hewlett Packard спостерігається невідповідність кількості точок доступу, визначених за допомогою MAC-адреси, та точок доступу, які визначених за назвою. Як показую статистика, що не більше 20% користувачів лишають назву виробника за замовчуванням. Невідповідність даних для Hewlett Packard пояснюється прикладним програмним забезпеченням, за допомогою якого можна легко змінити MAC-адресу точки доступу.

Таблиця 4 — Розподіл точок доступу за назвами

| Виробники | Стандартні назви | Користувачі | |||

|---|---|---|---|---|---|

| dlink (D-Link) | 62 (634) | volia | 81 | organization | 207 |

| linksys (Cisco) | 47 (220) | default | 64 | специфічні назви | 204 |

| HG520s (Huawei) | 13 (20) | Wi-FI | 46 | імʼя користувача | 125 |

| Apple | 7 (26) | radiospot | 23 | без назви | 123 |

| TP_LINK | 8 (18) | net | 16 | number | 113 |

| ZyXEL | 8 (43) | wireless | 14 | home | 84 |

| hpsetup | 6 (3) | AirLAN | 4 | office | 12 |

| 3com | 3 (10) | work | 8 | ||

| Загалом в групі | 154 | 248 | 876 | ||

Примітка: точки доступу з назвою HG520s відносяться до компанії Huawei Technologies, але виготовлені на базі мікросхем Askey, тому в таблиці у душках вказана кількість для Askey.

Перші два типи разом складають назви за замовчуванням, тому при аналізі їх протоколів ці групи можна розглядати разом. Обидві діаграми приведені на рисунку 8.

З діаграм видно, що мережі з назвами користувачів мають більший відсоток відкритих мереж, а також співвідношення протоколів шифрування WPA (34%) < WEP (35%) вказує на менш серйозне відношення до захисту мереж.

Також на рівень серйозності користувачів опосередковано свідчить назва (в таблиці __ поле „специфічні назви”). Наприклад, до несерйозного ставлення до точок приватних доступу свідчать такі назви, як „preved”, „Faino”, „uhahaha”, „ViVA”, „yJIuTKO” і навіть „Ya wifiko!”. Загальна кількість таких точок доступу від загальної кількості становить 1-2%.

Найбільш вразливими є мережі, які налаштовані за допомогою стандартного програмного забезпечення. У більшості випадків доступ до таких мереж в загалі залишають відкритим. Найбільш вразливими мережами є мережі в місцях загального користування (кафе, вокзали, учбові заклади тощо).

Висновки

З дослідження видно, що на сьогоднішній момент захищеність точок доступу Wi-Fi залишається не достатньою, особливо для приватних мереж. Частково така ситуація пояснюється використанням застарілого апаратного забезпечення, яке не підтримує WPA шифрування. Ситуація може змінитися при вбудовуванні стандартних методів налаштування точок доступу Wi-Fi в операційні системи, підвищення кваліфікації мережевих адміністраторів та подальшому розповсюдженню точок доступу.

Література

- Владимиров А. А., Гавриленко К. В., Михайловский А. А. Wi-фу: «боевые» приемы взломы и защиты беспроводных сетей. — М.: НТ Пресс, 2005.

- Bruce Schneier "Steal This Wi-Fi" для Wired News від 10 січня 2008

- Wi-Fi Protected Access Webcast 2003

- Таблиця мережевих адрес (MAC)